|

|

|

|

|

|

|

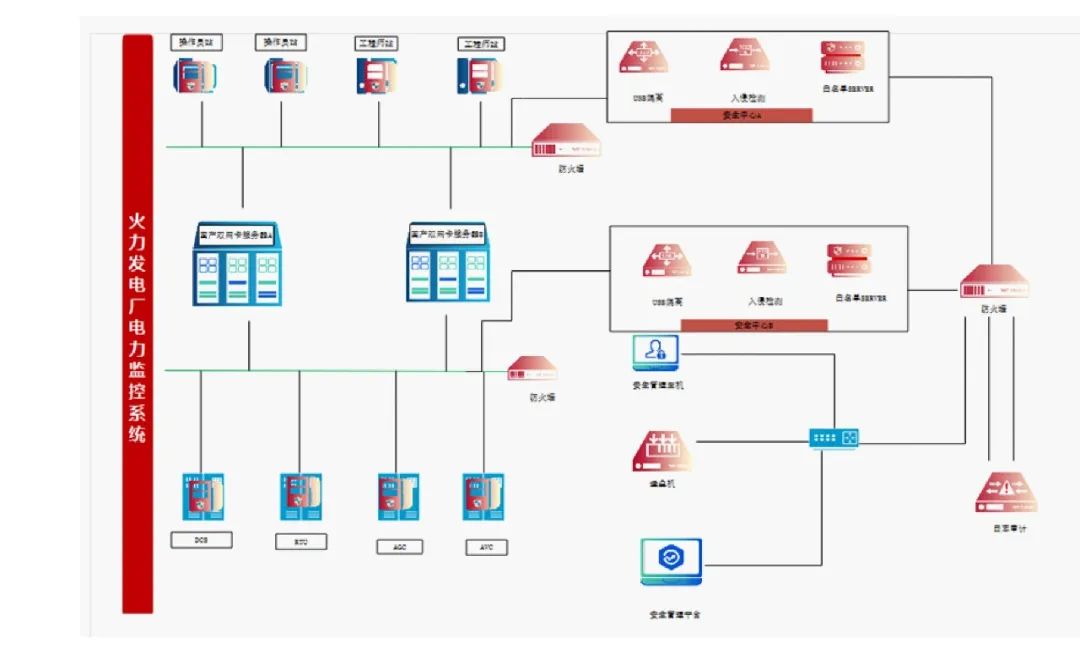

提供包过滤、身份认证、授权、访问控制、等传统防火墙功能,能够有效防御日益复杂的网络攻击。

|

|

|

|

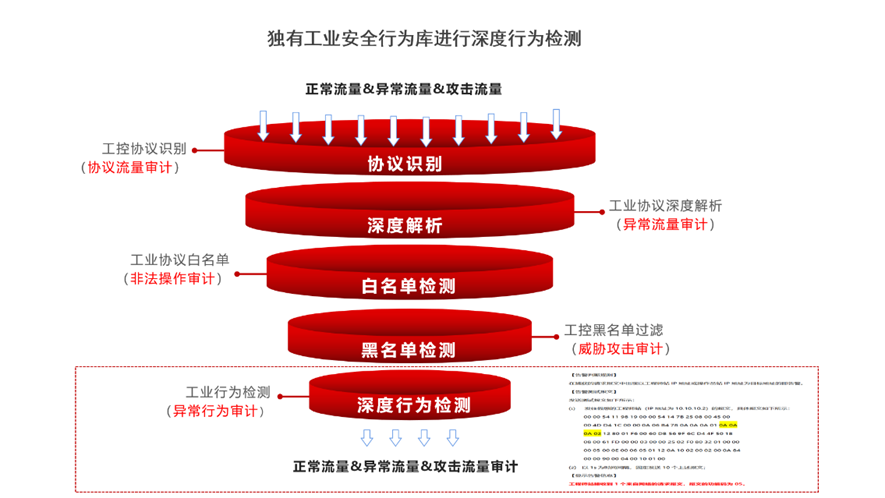

快速识别工业控制网络中存在的网络攻击、用户误操作、非法设备接入的传播并实时报警,同时详实记录一切网络通信行为,为用户分析工业网络信息提供依据。

|

|

|

|

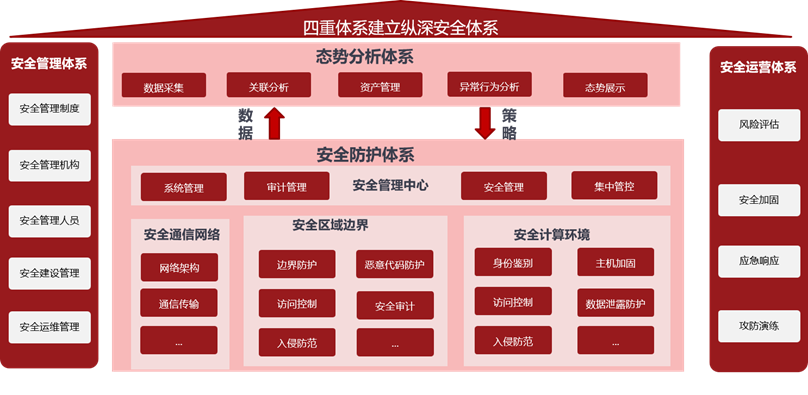

包括资产监控与管理、安全策略集中管理、安全日志管理、安全事件分析等功能,同时管控多种安全产品,提供整体网络安全保障。

|

|

|

|

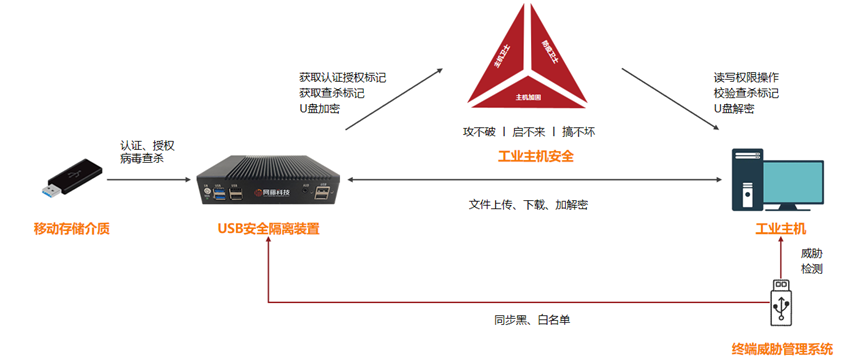

建立了基于“白名单 ”防御隔离屏障,监控工控主机的进程状态等资源,有效隔离僵木蠕传播,具有完善的安全控制机制和周全的防御性能。

|

|

|

|

采用外设杀毒技术,集“认证授权、杀毒隔离、访问控制、日志审计”于一体,可有效降低通过 U 盘等移动存储介质携带病毒对内网计算机的安全性造成威胁。

|

|

|

|

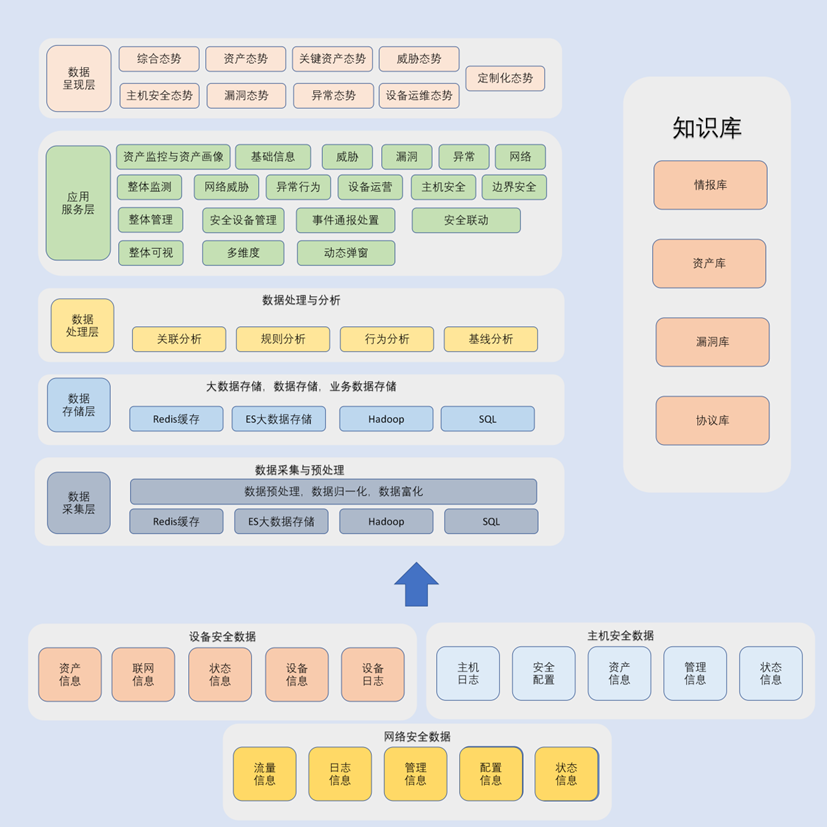

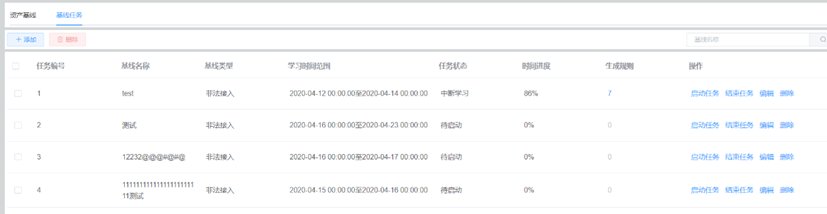

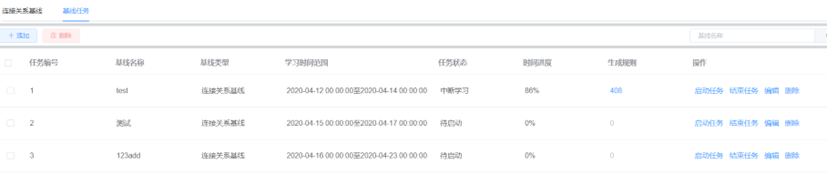

实现对区域工业资产集中管理、日志管理与分析、业务异常行为建模与分析,威胁统一分析与运营、态势感知大屏以及设备集中管理等核心功能。

|

|

|

|

实时对各类安全设备、网络设备、操作系统、中间件、数据库的日志的统一采集,并对采集的数据上传至态势感知系统。

|

|

|

|

针对工业环境研发的脆弱性检测与漏洞扫描产品,准确定位其脆弱点和潜在威胁,深入检测出系统中存在的漏洞和弱点,协助管理员修补漏洞,全面提升整体安全性。

|

|

|

|

阻断用户通过个人终端外部设备接口泄露敏感数据,对被动/主动访问敏感数据内容的行为进行审计/阻断,全面杜绝恶意软件窃密及通过应用软件主动外发敏感数据的行为发生。

|

|

|

|

集用户管理、授权管理、认证管理和综合审计于一体的集中运维管理系统。能够详细记录用户对资源的访问及操作,达到对用户行为审计的需要。

|

评论